Authentification unique (SSO)

- Comment puis-je configurer l'intégration SSO ?

- Mise en liste blanche de votre domaine

- Configuration de l'intégration de SAML 2.0 SSO

- Configuration de l'intégration SSO d'Azure Active Directory

- Configuration de l'intégration SSO OpenID Connect

- Expérience de connexion

- Intégrations SSO multiples

- Authentification SSO obligatoire

- Autoriser une connexion non-SSO

- Enregistrement automatique avec SSO

L'authentification unique (SSO) est une méthode d'authentification qui permet aux utilisateurs de se connecter en toute sécurité à plusieurs systèmes logiciels connexes en utilisant un seul identifiant (ou nom d'utilisateur) et un seul mot de passe. Cela permet aux utilisateurs de se connecter une fois pour pouvoir accéder aux services sans avoir à s'authentifier à nouveau.

InEvent prend en charge l'intégration avec les méthodes SSO énumérées ci-dessous :

Cet article vous guidera à travers les étapes de la configuration de l'intégration SSO pour gérer le processus de connexion des utilisateurs.

Comment puis-je configurer l'intégration SSO ?

Cette section vous guidera pour configurer l'intégration SSO avec SAML 2.0, Azure Active Directory (OIDC) et OpenID Connect.

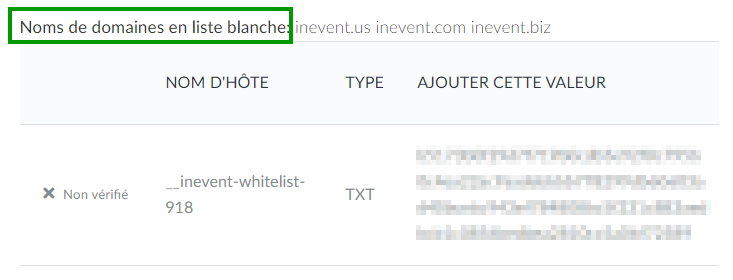

Mise en liste blanche de votre domaine

Avant de commencer à configurer l'intégration SSO, il est nécessaire d'établir une liste blanche de votre/vos domaine(s). Pour ce faire, contactez InEvent en soumettant une question à l'aide de la fonction de rapport de problème.

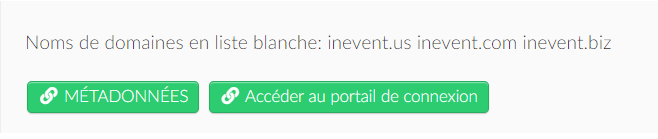

Une fois que votre domaine a été inscrit sur la liste blanche, il apparaîtra dans la rubrique Noms de domaines en liste blanche sur la page Détails de l'entreprise, comme indiqué ci-dessous :

InEvent générera un réglage DNS que vous devrez ajouter à votre domaine à des fins de vérification. Une fois cette étape terminée, le statut de votre domaine passera de Non vérifié à Vérifié, et vous pourrez procéder à la configuration de l'intégration SSO.

Configuration de l'intégration de SAML 2.0 SSO

Cette section décrit comment vous pouvez intégrer SAML 2.0 SSO à InEvent en prenant OneLogin comme exemple.

Mise en place de SAML 2.0 SSO avec OneLogin

Regardez la vidéo ci-dessous pour régler SAML 2.0 SSO avec OneLogin :

Préparation de OneLogin SSO avec le protocole SAML 2.0

Cette section vous guidera dans la configuration de OneLogin SSO avec le protocole SAML 2.0 avec OneLogin en tant qu'initiateur SAML. Suivez les étapes ci-dessous :

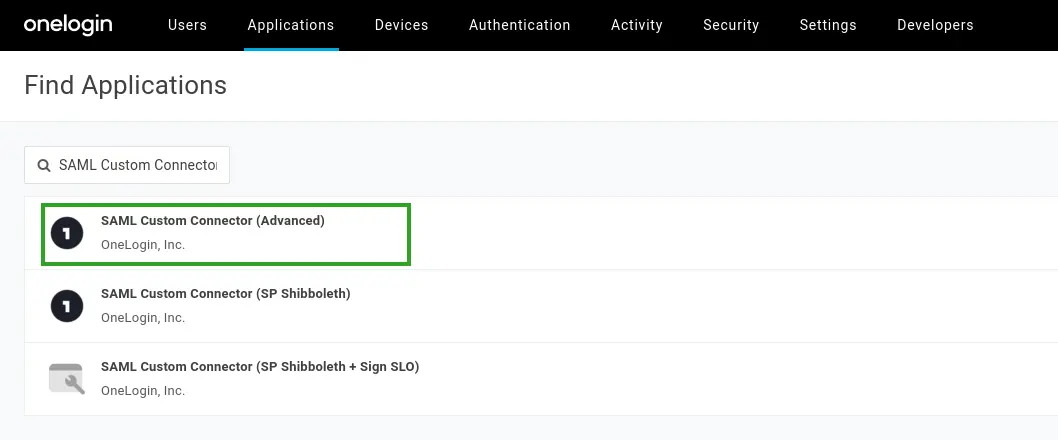

- Naviguez vers Applications > Applications à partir du tableau de bord de l'administrateur OneLogin.

- Sélectionnez SAML Custom Connector (Advanced) dans la liste des applications disponibles.

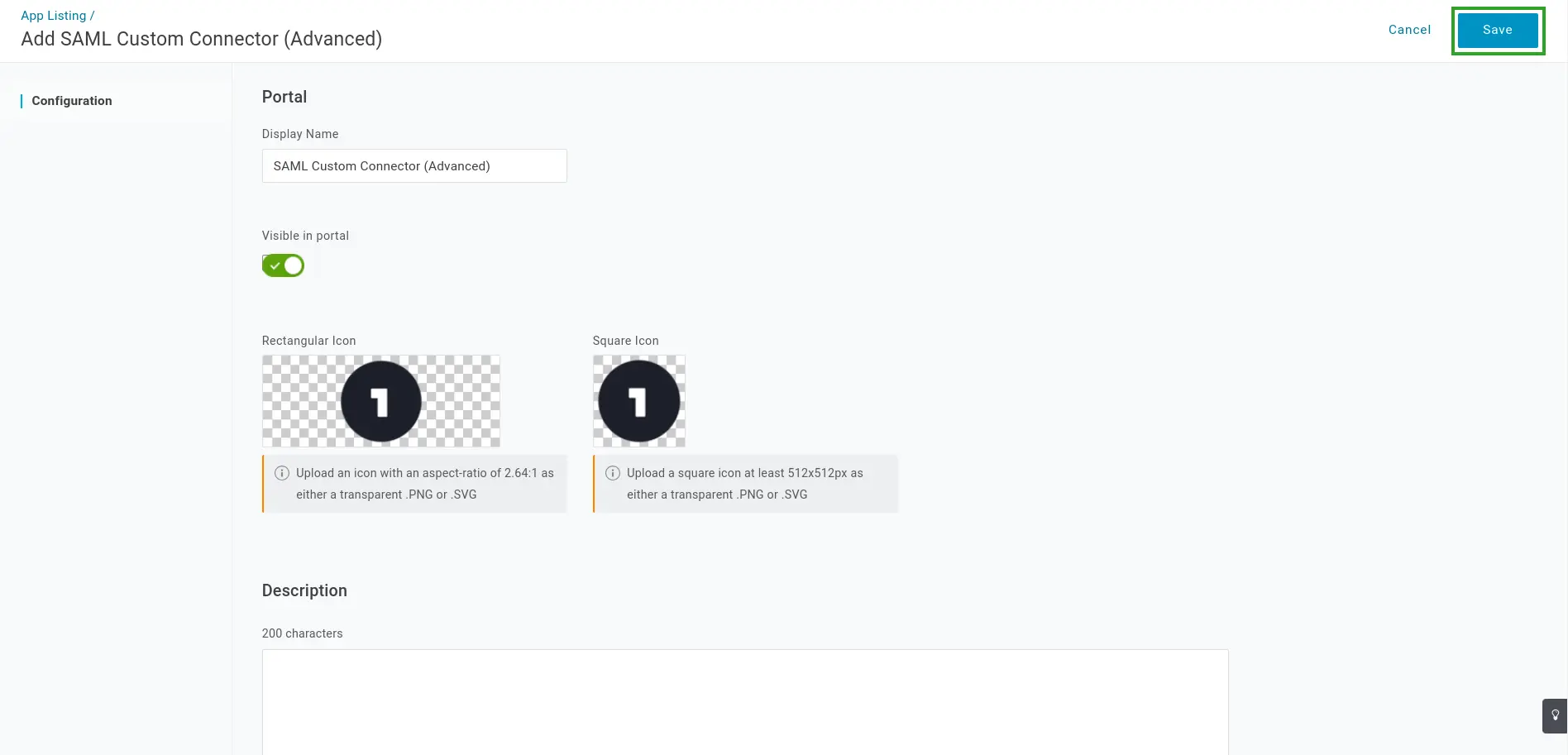

- Saisissez le nom de votre portail, l'icône et les détails de la description si nécessaire.

- Cliquez sur Save (Enregistrer). Vous accédez à la page d'information de votre application nouvellement créée.

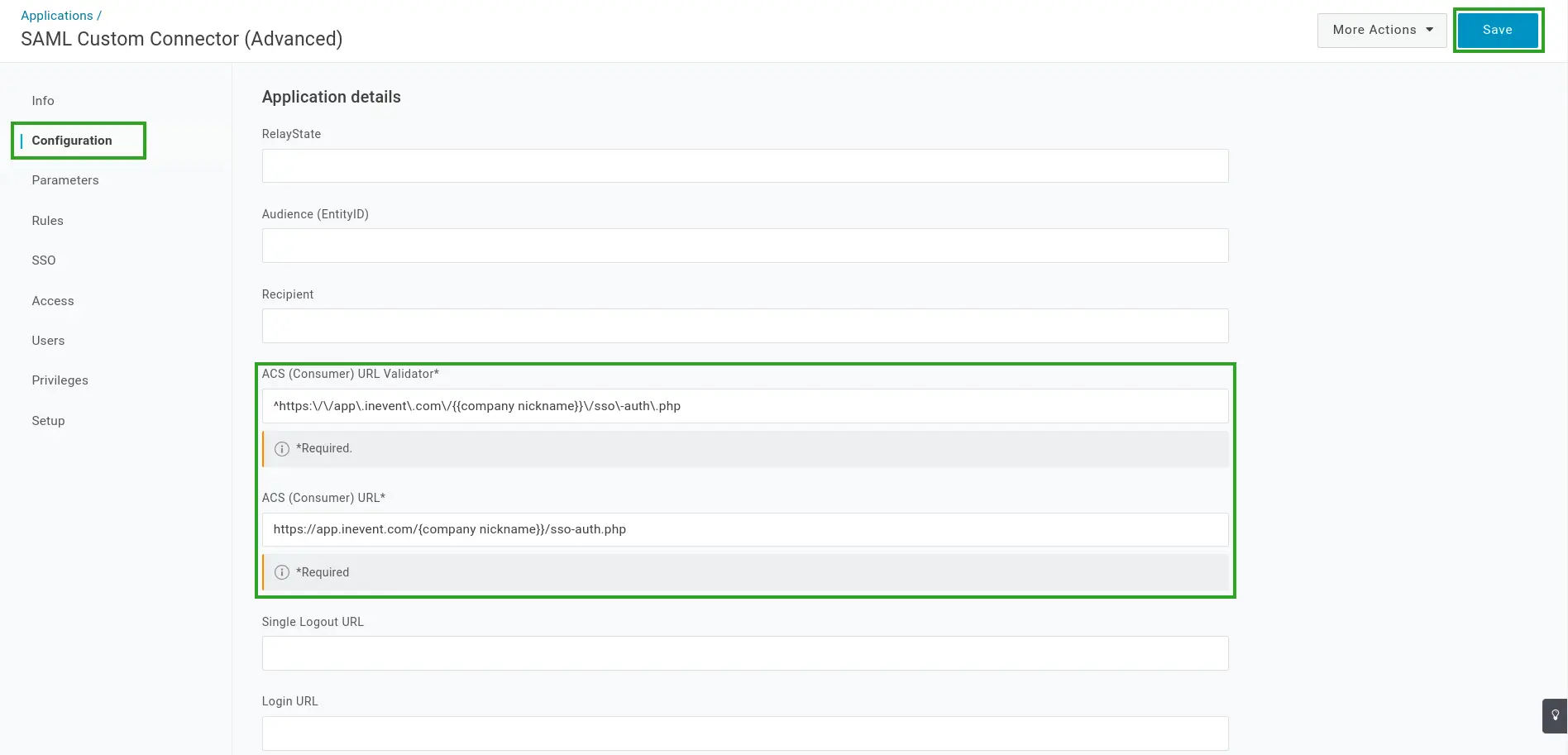

- Naviguez jusqu'à l'onglet Configuration.

- Saisissez les détails ci-dessous dans les champs correspondants, ainsi que d'autres champs le cas échéant :

- ACS (Consumer) URL Validator :

^https:\/\/app\.inevent\.com\/{{company nickname}}\/sso\-auth\.php

{{company nickname}} par le pseudonyme de votre entreprise dans InEvent. Le pseudonyme de votre entreprise se trouve dans les détails de l'entreprise.(-), assurez-vous que le tiret est précédé d'une barre oblique inverse (-) pour que l'URL soit validée correctement. Par exemple, si le nom de votre entreprise est MyCompany-442834837, remplacez {{nom de l'entreprise}} par MyCompany\-442834837.- URL de l'ACS (consommateur) :

https://app.inevent.com/{{company nickname}}/sso-auth.php

- Cliquez sur Save (Enregistrer).

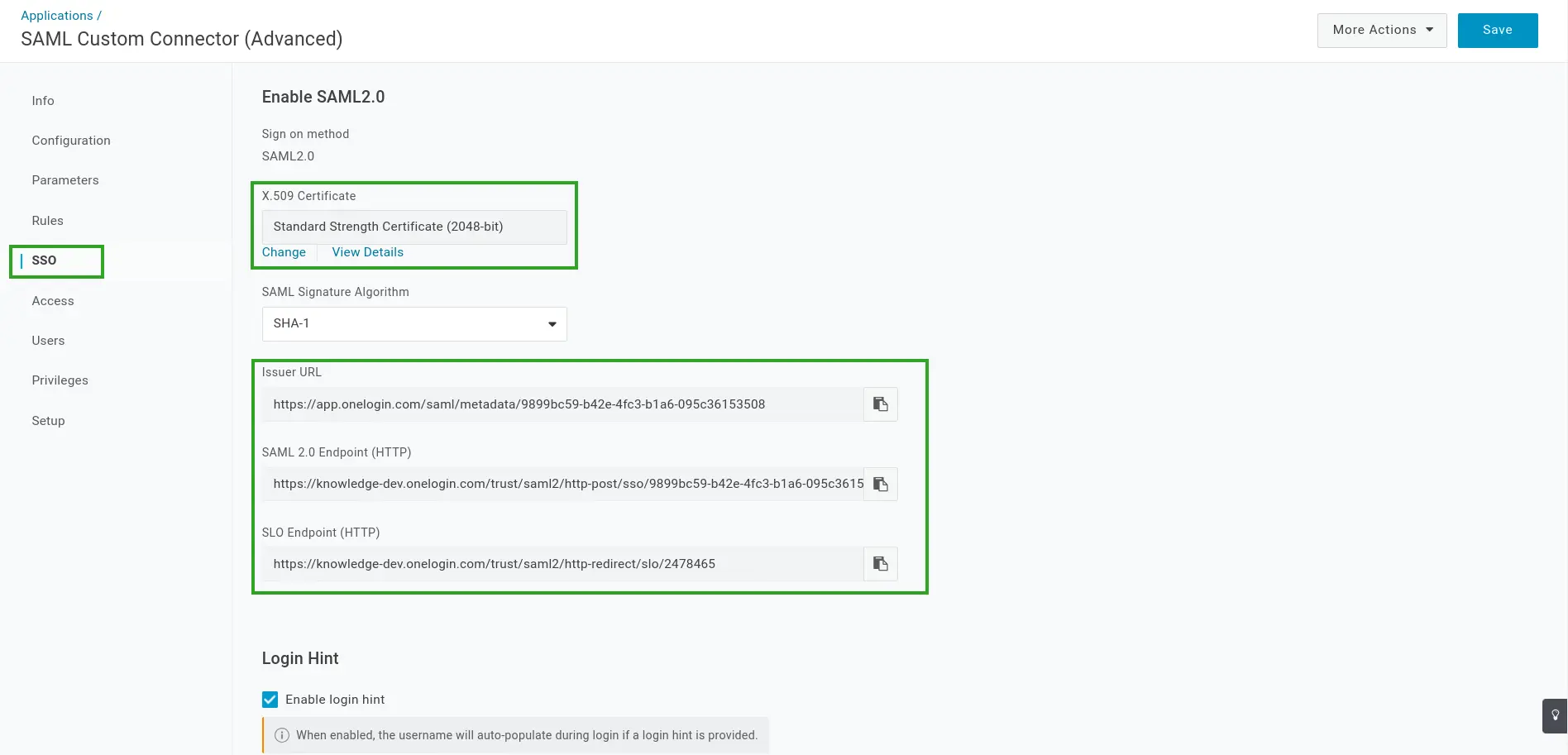

- Naviguez jusqu'à l'onglet SSO.

- Localisez et copiez les détails du certificat X.509, de l'URL de l'émetteur, du point de terminaison SAML 2.0 (HTTP) et du point de terminaison SLO (HTTP). Ces informations seront saisies sur la plateforme InEvent à l'étape suivante.

Intégration de OneLogin SSO à InEvent avec le protocole SAML 2.0

Pour configurer l'intégration de SAML 2.0 SSO avec OneLogin, suivez les étapes décrites ci-dessous :

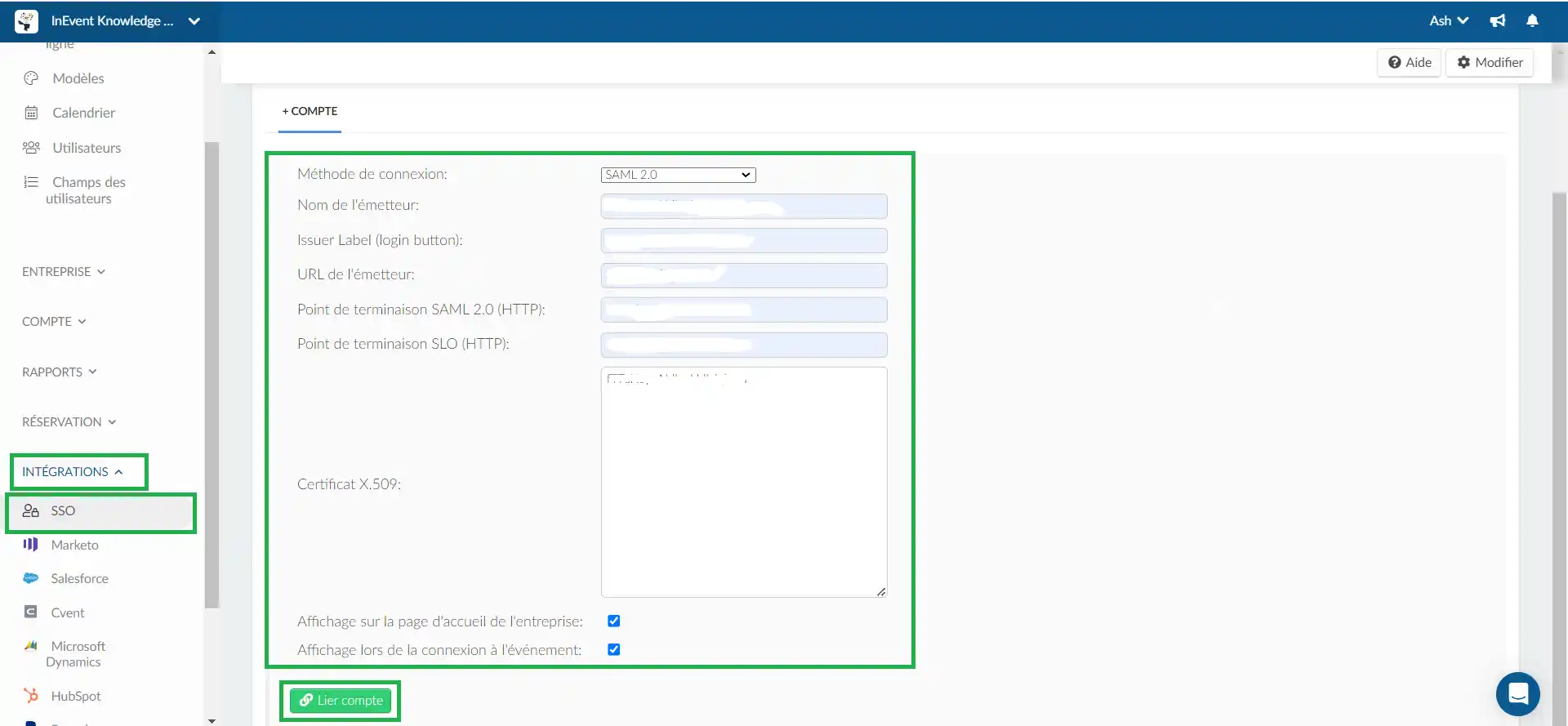

- Naviguez vers Intégrations > SSO à partir du niveau de l'entreprise:

- Choisissez l'entrée SAML 2.0 dans la liste déroulante Méthode de connexion.

- Insérez les paramètres ci-dessous dans les champs correspondants :

- Nom de l'émetteur : Le nom du fournisseur d'identité (IdP) du SSO qui émet la requête SAML

- Label de l'émetteur (bouton de connexion) : L'étiquette à afficher sur l'écran de connexion.

- URL de l'émetteur : Une URL qui identifie l'IdP émettant la demande SAML.

- Point de terminaison SAML 2.0 (HTTP) : L'URL de connexion qui fonctionne comme un protocole pour se connecter au service.

- Point de terminaison SLO (HTTP) : Le Single log-out Endpoint (SLO Endpoint) qui fonctionne comme un protocole pour se déconnecter du service.

inevent.com/{{le surnom de votre entreprise}}/sso-auth.php?meta=true.- Certificat X.509 : Certificat numérique qui vérifie la propriété d'une clé publique. Vous pouvez accéder aux informations en cliquant sur métadonnées.

- Choisissez où afficher la page de connexion SSO en cochant la ou les cases correspondantes. Les options disponibles sont les suivantes :

- Afficher sur l'écran de connexion de l'entreprise : Afficher l'option OneLogin SAML 2.0 SSO pour se connecter au niveau de l'entreprise.

- Afficher sur la page de connexion de l'événement : Afficher l'option OneLogin SAML 2.0 SSO pour se connecter au niveau de l'événement.

- Appuyez sur le bouton vert Lier compte pour terminer la configuration.

Configuration de l'intégration SSO d'Azure Active Directory

Cette section vous guidera pour configurer l'intégration SSO avec Microsoft Azure Active DIrectory. Cette intégration utilise le protocole d'authentification Open ID Connect (OIDC). Après avoir complété ces étapes, les connexions des utilisateurs seront gérées par Azure Active Directory.

Préparation de l'intégration d'Azure Active Directory SSO dans InEvent

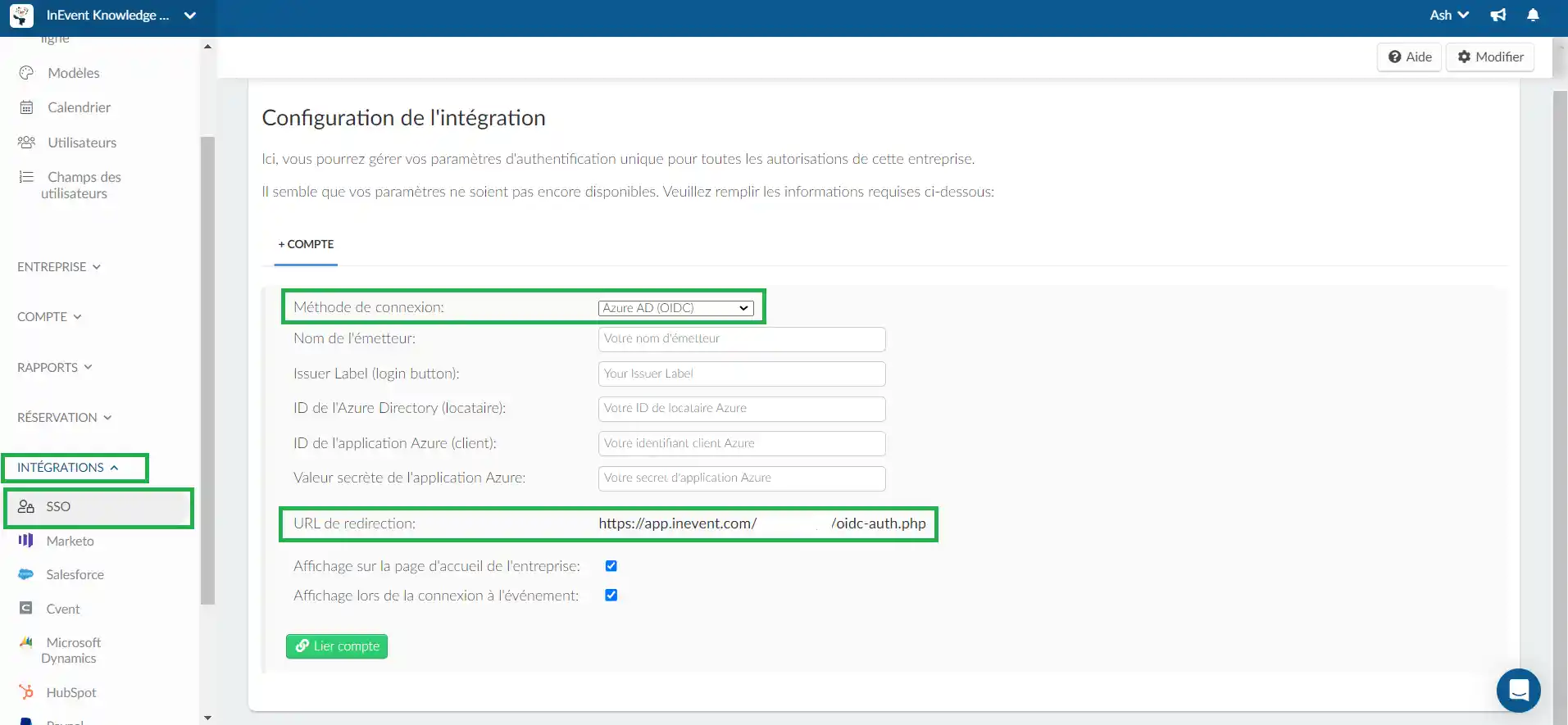

- Accédez à Intégrations > SSO à partir du niveau de l'entreprise.

- Sélectionnez Azure ID (OIDC) dans la liste déroulante Méthode de connexion.

- Trouvez et copiez l'URL de Redirection dans la page. Cet URL est nécessaire pour le réglage de votre application dans Azure Active Directory.

Mise en place de votre application dans Azure Active Directory

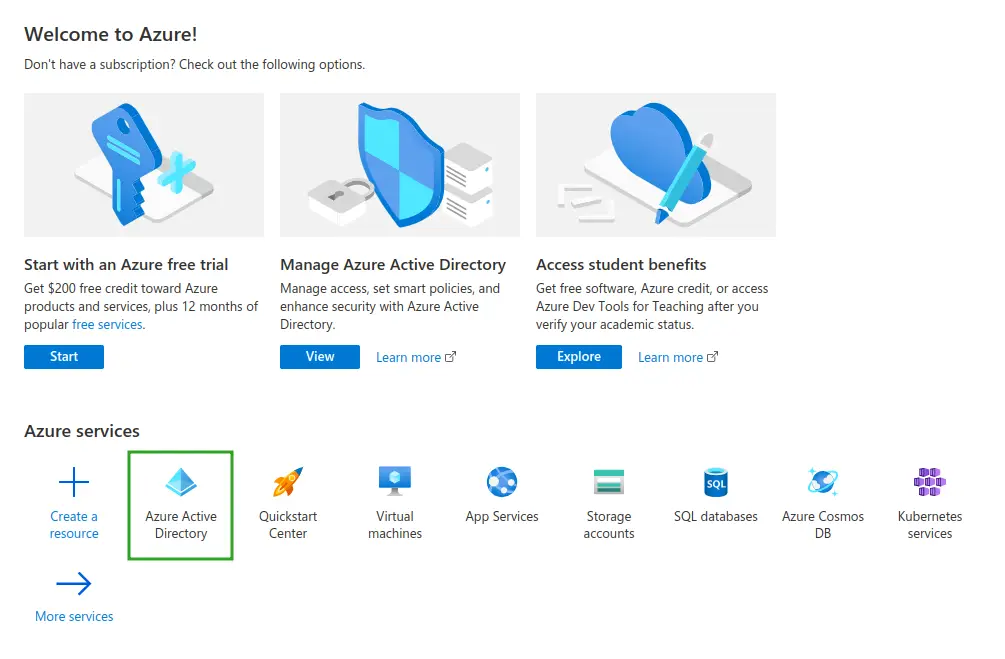

- Connectez-vous au portail Microsoft Azure.

- Accédez à Active Directory sous Azure services dans le portail de gestion Azure.

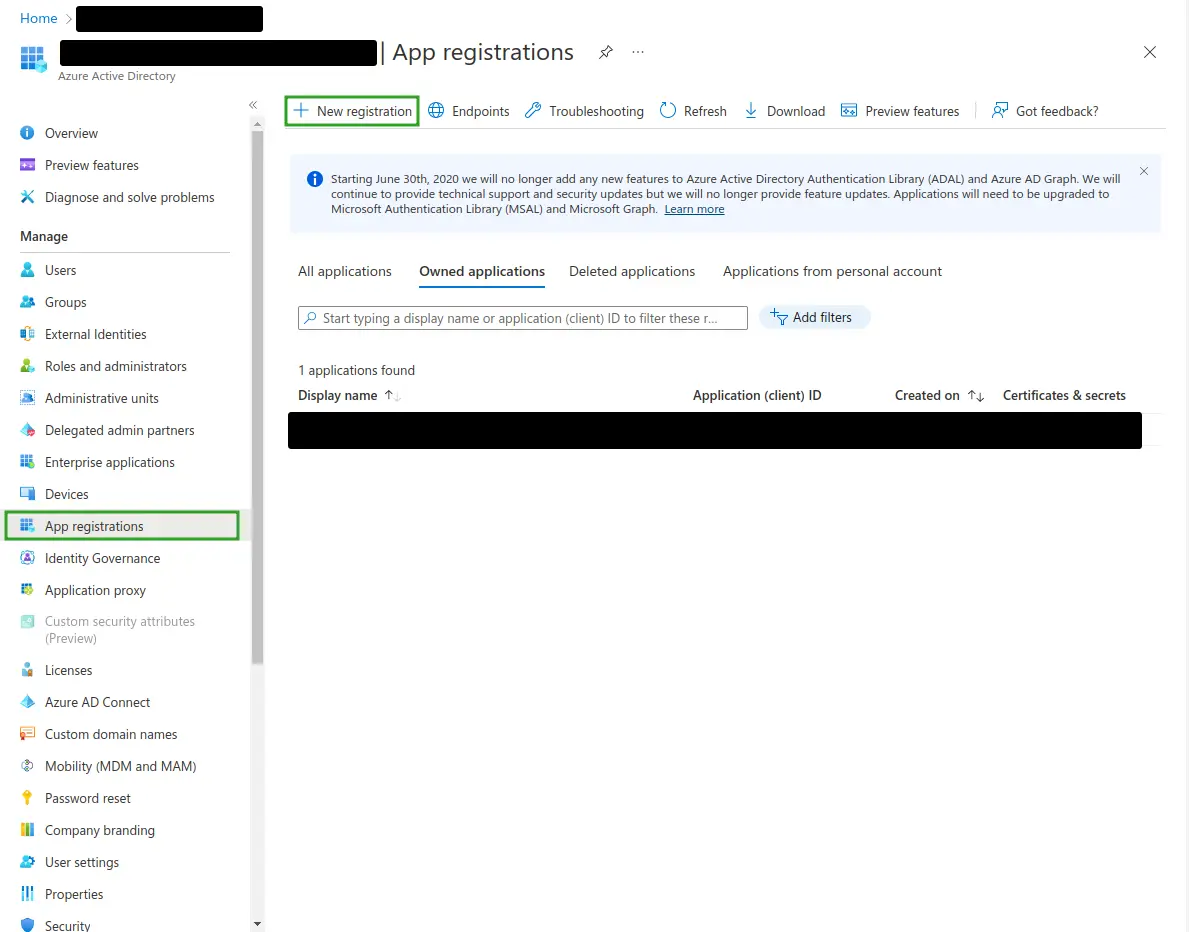

- Cliquez sur Enregistrements d'applications (App registrations) dans le panneau de gauche.

- Cliquez sur Nouvel enregistrement (New registration).

- Entrez les détails nécessaires ci-dessous :

- Nom : Un identifiant de l'application pour laquelle vous utiliserez la connexion Azure.

- Types de comptes soutenus (obligatoire) : Groupe de comptes d'utilisateurs qui seront autorisés à se connecter. Sélectionnez-les si nécessaire.

- URL de redirection : Azure renverra les réponses d'authentification à cet URL après avoir authentifié les utilisateurs avec succès. Cet URI est trouvé en naviguant au niveau de l'entreprise dans la plateforme InEvent > Intégrations > SSO > Méthode de connexion : Azure ID (OIDC) > URL de redirection.

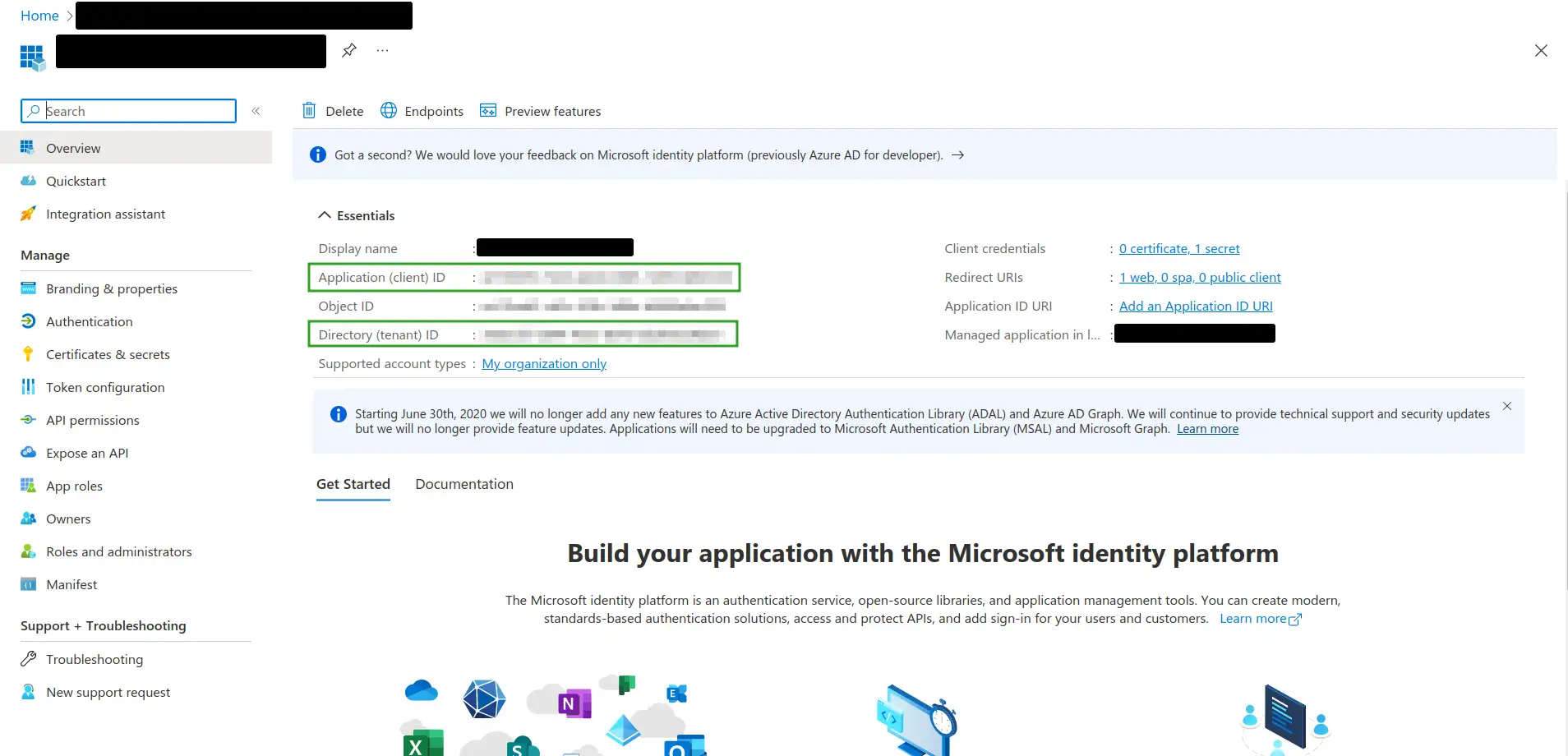

Une fois que vous avez saisi les informations requises, vous serez redirigé vers la page de présentation de l'application nouvellement créée.

- Trouvez l'ID de l'application (client) (Application (client) ID) et l'ID du répertoire (locataire) (Directory (tenant) ID) dans la section Essentiels. Copiez ces identifiants car ils sont nécessaires pour configurer l'intégration du SSO dans la plateforme InEvent.

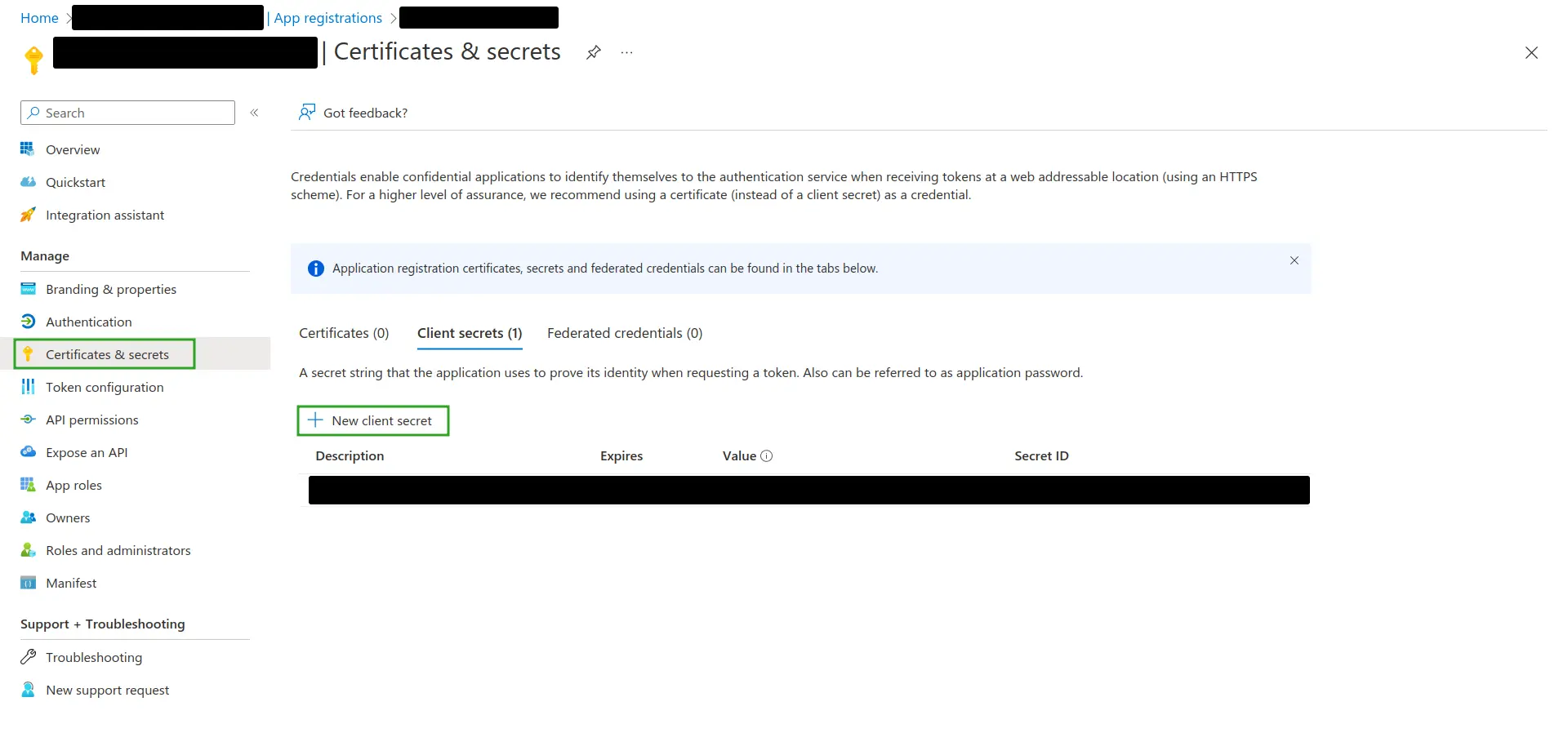

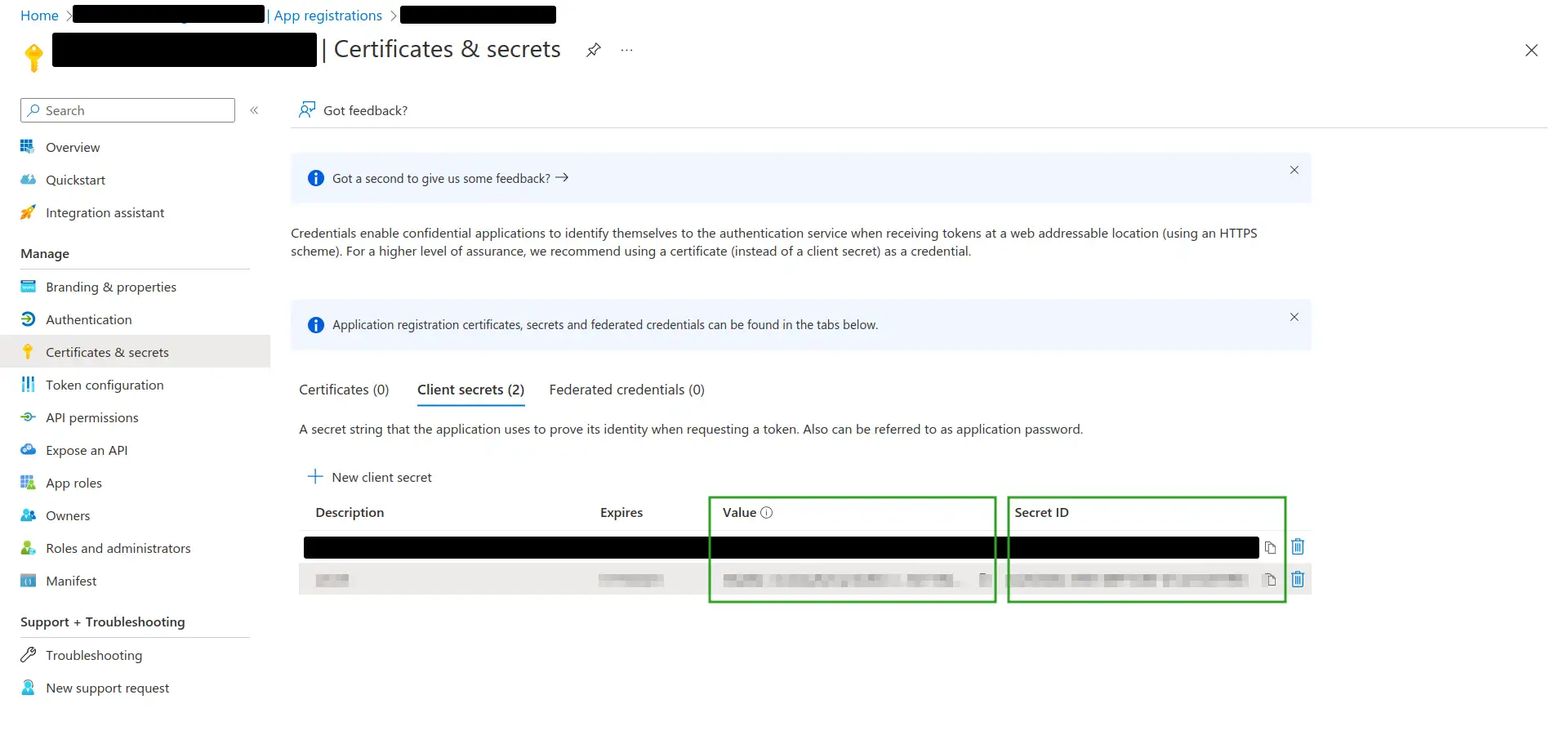

- Naviguez jusqu'à Certificats et Secrets (Certificates & Secrets).

- Appuyez sur Nouveau secret du client (New client secret) pour générer la valeur secrète de l'application Azure.

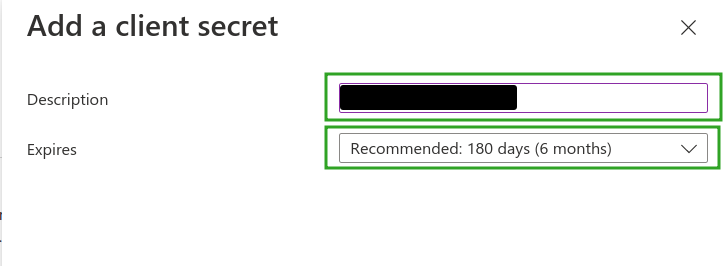

- Entrez la description du secret du client et la période d'expiration si nécessaire. Ceci va générer une valeur secrète.

- Trouvez la valeur secrète nouvellement générée. Copiez ce secret car il est nécessaire pour configurer l'intégration SSO dans la plateforme InEvent.

Intégration d'Azure Active Directory SSO à InEvent

Une fois que vous avez terminé le réglage de votre application dans Azure Active Directory et recueilli les détails nécessaires, vous pouvez procéder à l'intégration d'Azure Active Directory SSO à la plateforme InEvent. Effectuez les étapes suivantes :

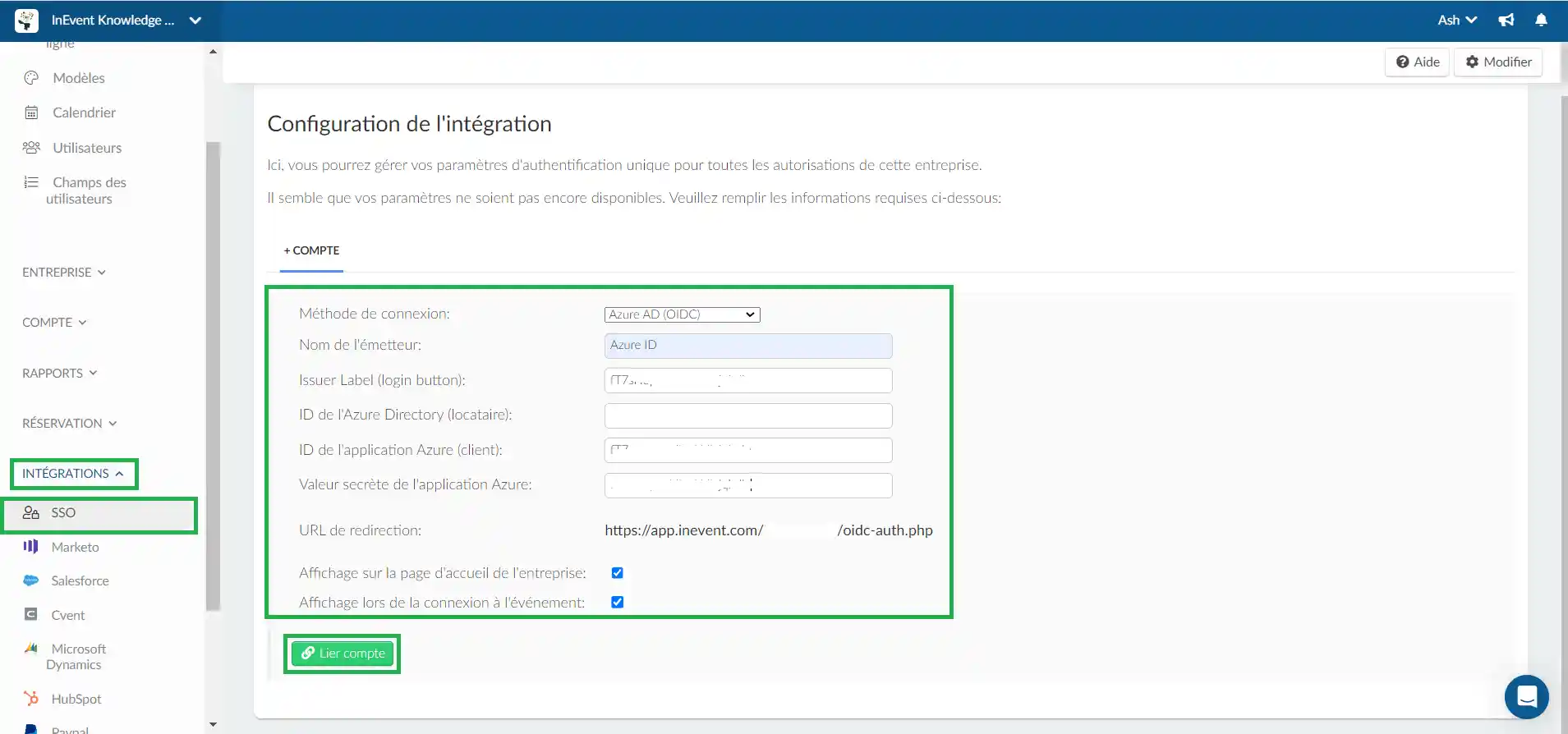

- Naviguez vers Intégrations > SSO du niveau de l'entreprise et sélectionnez Azure AD (OIDC) dans la liste déroulante Méthode de connexion.

- Insérez les paramètres ci-dessous dans le champ correspondant :

- Nom de l'émetteur

- Étiquette de l'émetteur (bouton de connexion): L'étiquette à afficher sur l'écran de connexion

- Azure Directory (tenant) ID (précédemment copié à partir de votre compte Azure AD)

- Azure Application (client) ID (précédemment copié à partir de votre compte Azure AD)

- Valeur secrète (Secret value) de l'application Azure (précédemment copiée à partir de votre compte Azure AD)

- Choisissez où afficher la page de connexion SSO en cochant la ou les cases correspondantes. Les options disponibles sont les suivantes :

- Afficher sur l'écran de connexion de l'entreprise : Afficher l'option Azure AD SSO pour se connecter au niveau de l'entreprise.

- Afficher sur la page de connexion de l'événement : Afficher l'option Azure AD SSO pour se connecter au niveau de l'événement.Vous pouvez choisir l'une ou l'autre des options, ou les deux.

- Appuyez sur Lier compte pour terminer le processus de configuration.

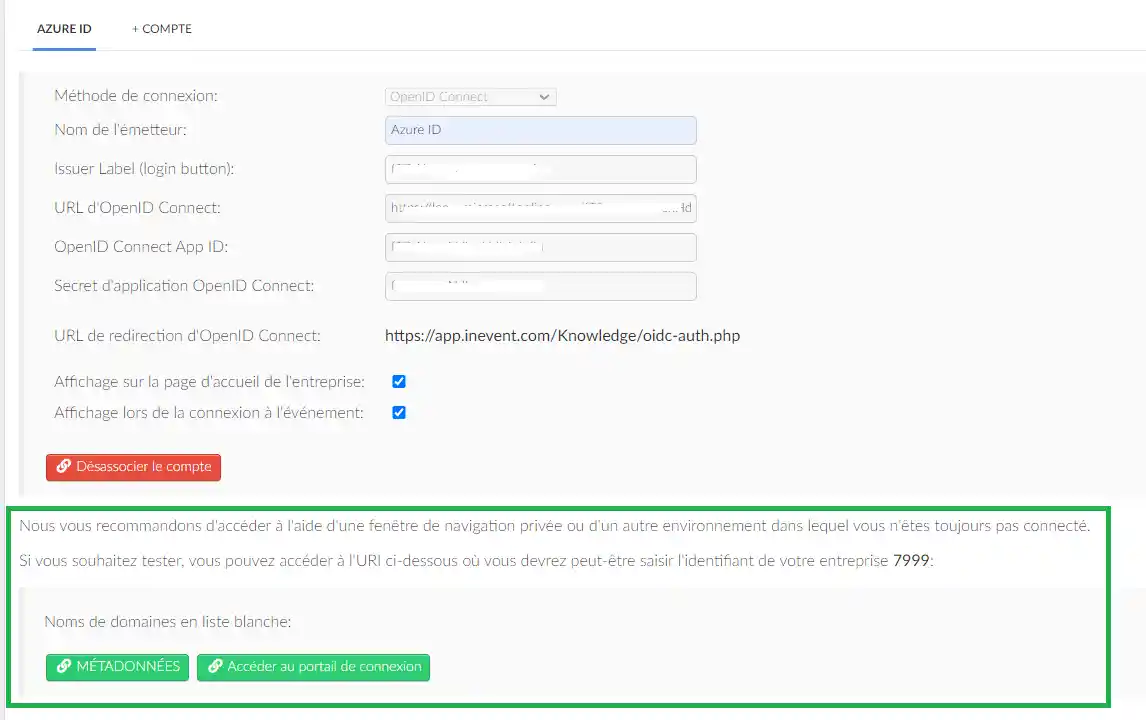

Une fois l'intégration terminée, la page sera mise à jour avec les informations suivantes :

Configuration de l'intégration SSO OpenID Connect

InEvent soutient les fournisseurs d'identité certifiés SSO OIDC, tels que :

- OneLogin

- G Suite

- Autres fournisseurs d'identité qui utilisent le protocole d'authentification OAuth 2.0

Intégration d'OpenID Connect SSO avec InEvent

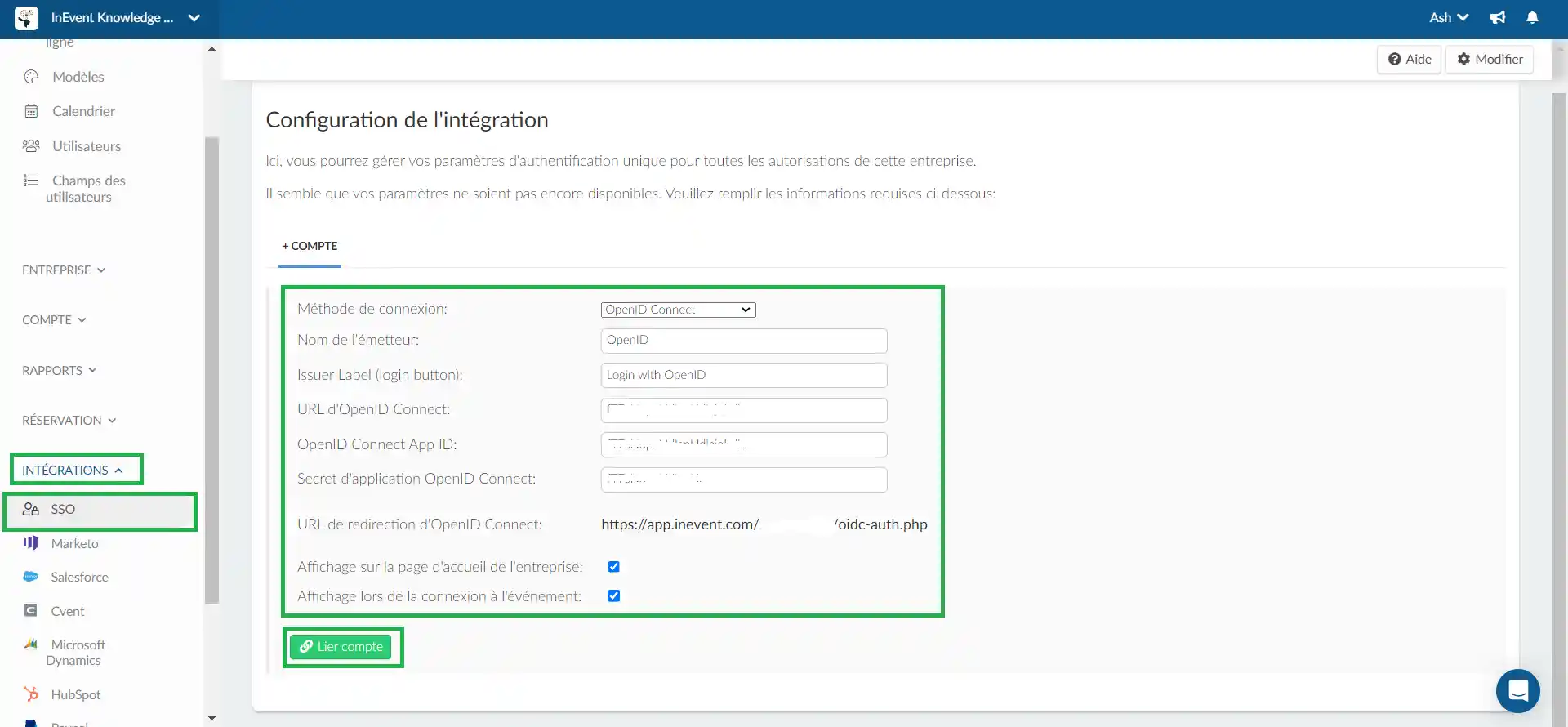

- Accédez à Intégrations > SSO à partir du niveau de l'entreprise.

- Sélectionnez Open ID Connect dans la liste déroulante Méthode d'ouverture de session.

Insérez les paramètres ci-dessous dans le champ correspondant :

- Nom de l'émetteur : Le nom du fournisseur d'identité (IdP) du SSO.

- Étiquette de l'émetteur (bouton de connexion) : L'étiquette à afficher sur l'écran de connexion.

- OpenID Connect URL: L'URL qui accepte la requête OpenID Connect.

- OpenID Connect App ID : ID du client OpenID Connect fourni par votre IdP.

- OpenID Connect App Secret : Secret OpenID Connect fourni par votre IdP.

- Appuyez sur Lier compte pour terminer le processus de configuration.

- Sélectionnez où afficher la page de connexion SSO en cochant la ou les case(s) correspondante(s). Les options disponibles sont les suivantes :

- Afficher sur l'écran de connexion de l'entreprise : Afficher l'option Open ID SSO pour se connecter au niveau de l'entreprise.

- Afficher sur la page de connexion de l'événement : Afficher l'option Open ID SSO pour se connecter au niveau de l'événement.

.well-known configuration ({OpenID Connect URL}/.well-known/openid-configuration).

Expérience de connexion

Après avoir intégré avec succès le SSO à InEvent, les utilisateurs seront soumis à un processus de connexion légèrement différent.

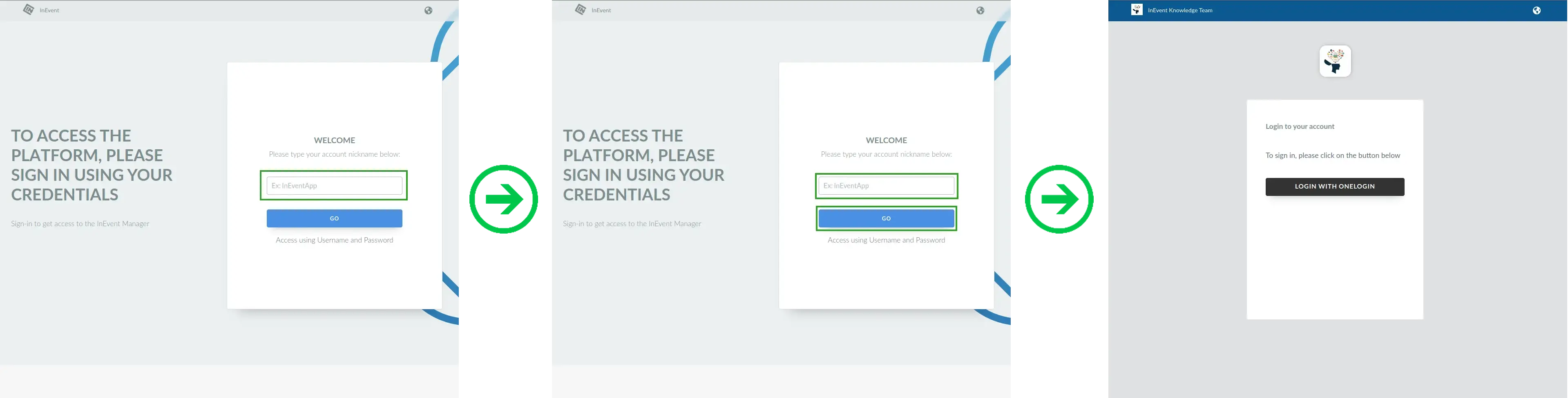

Organisateurs d'événements

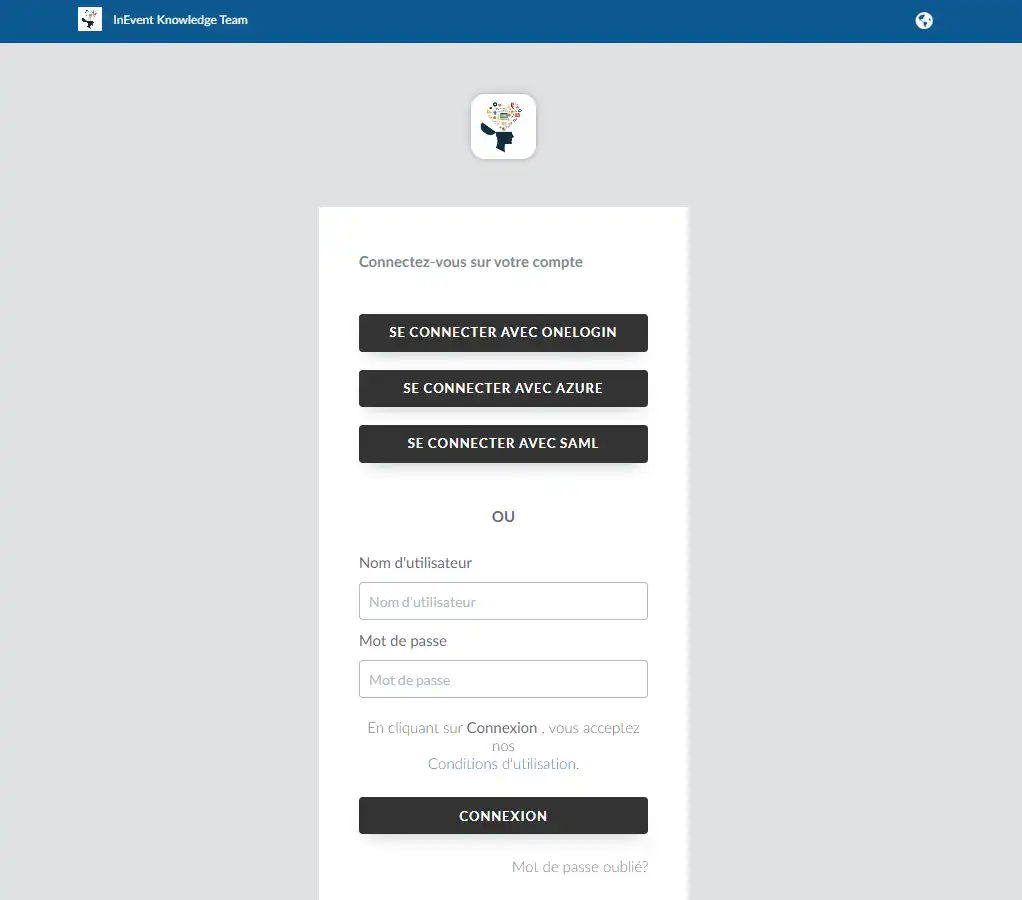

Les organisateurs d'événements disposant de droits d'administrateur verront l'interface ci-dessous lorsqu'ils se connecteront à la plateforme (avec OneLogin comme exemple) :

En appuyant sur Connexion, ils seront dirigés vers le portail du SSO pour saisir leurs informations d'identification d'utilisateur, comme indiqué ci-dessous (avec OneLogin comme exemple).

Une fois la procédure de connexion terminée, ils seront redirigés vers la plateforme InEvent.

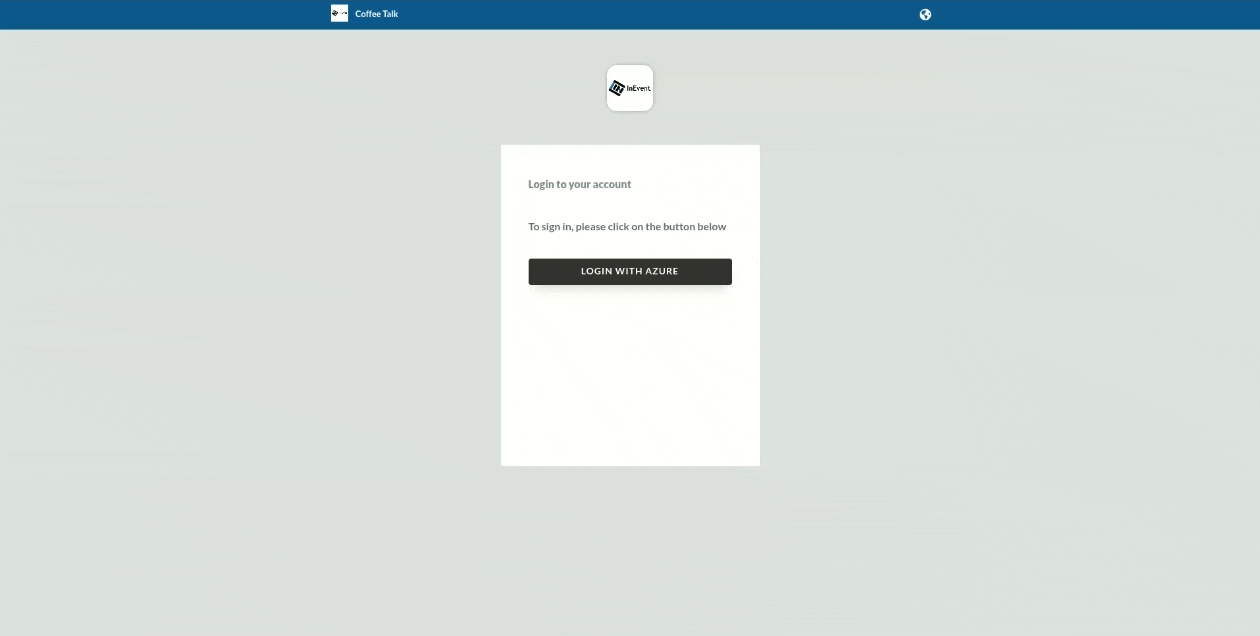

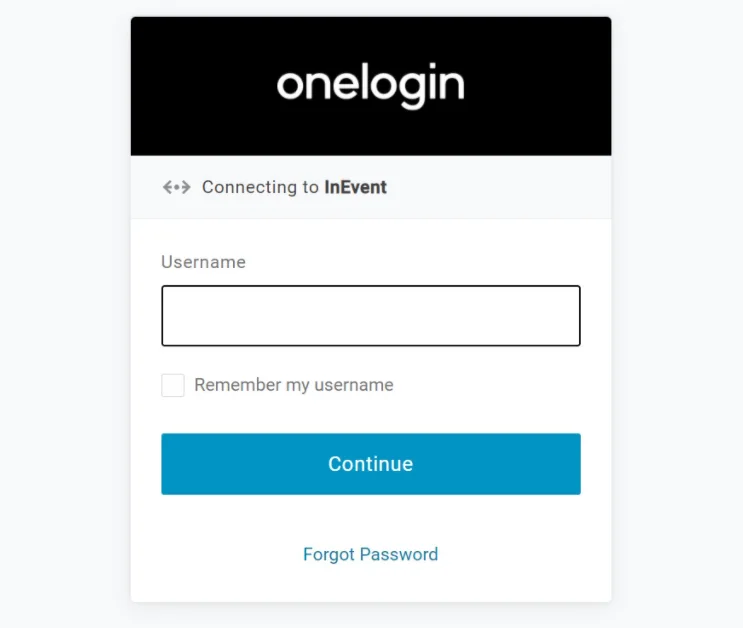

Connexion pour les participants

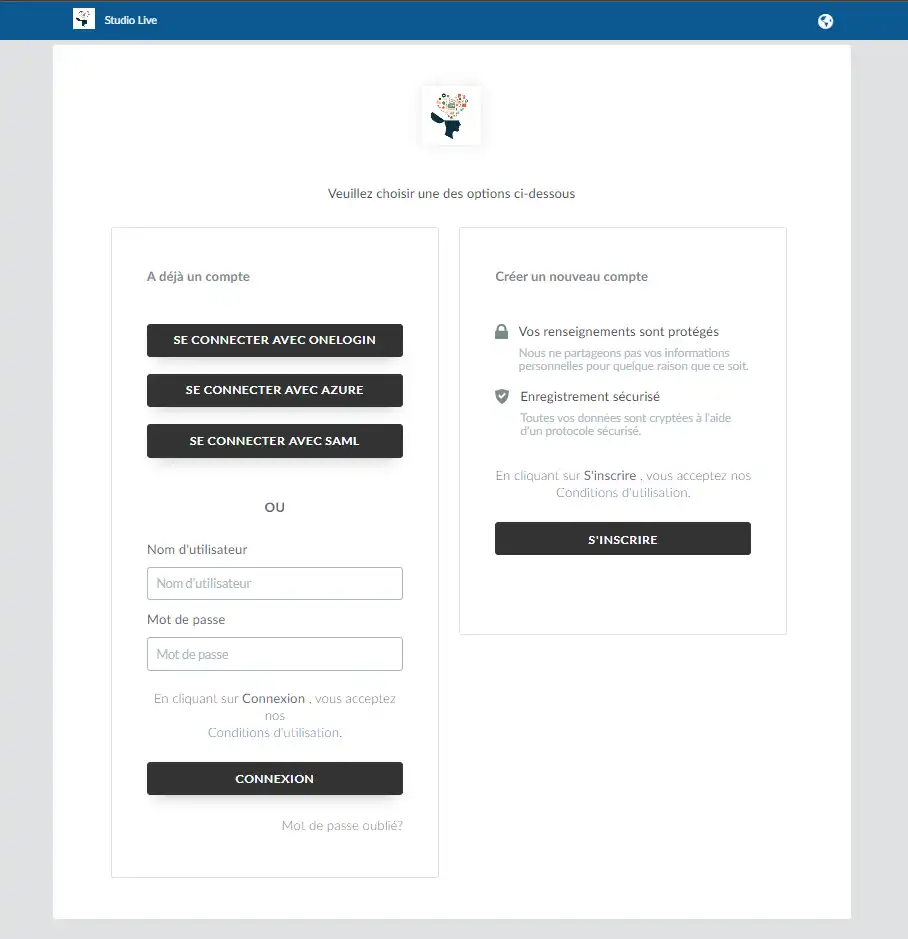

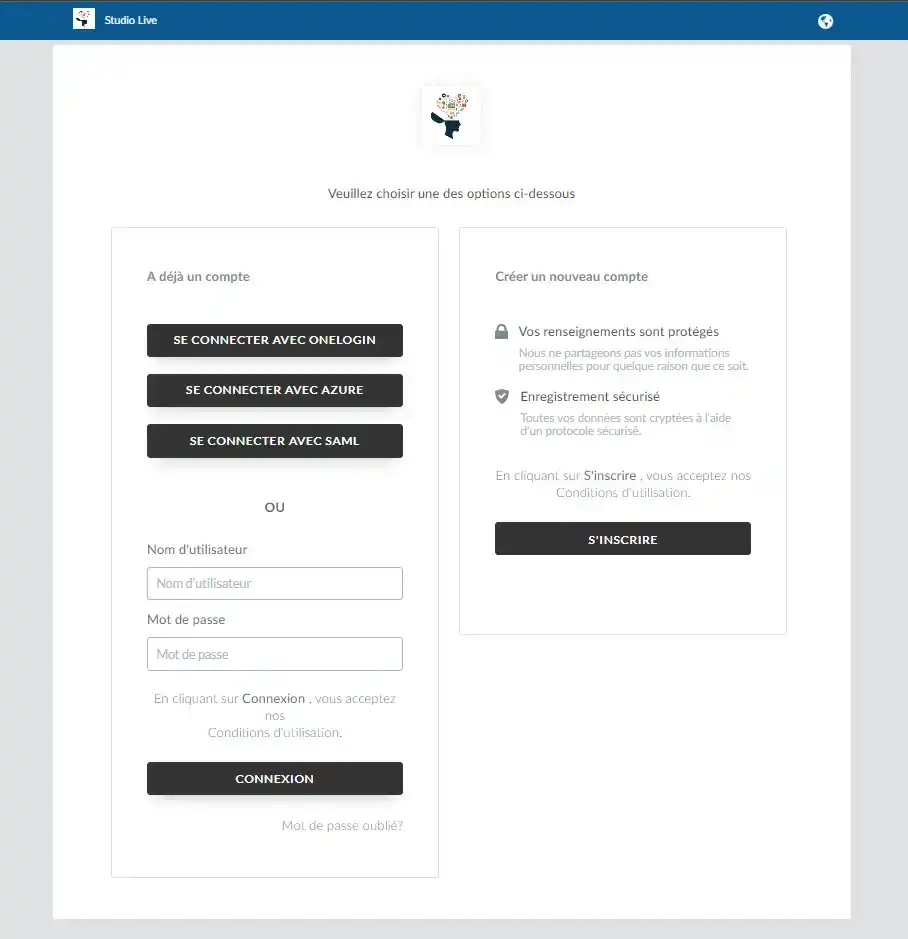

Les participants verront l'interface ci-dessous lorsqu'ils se connecteront à la plateforme (avec OneLogin à titre d'exemple) :

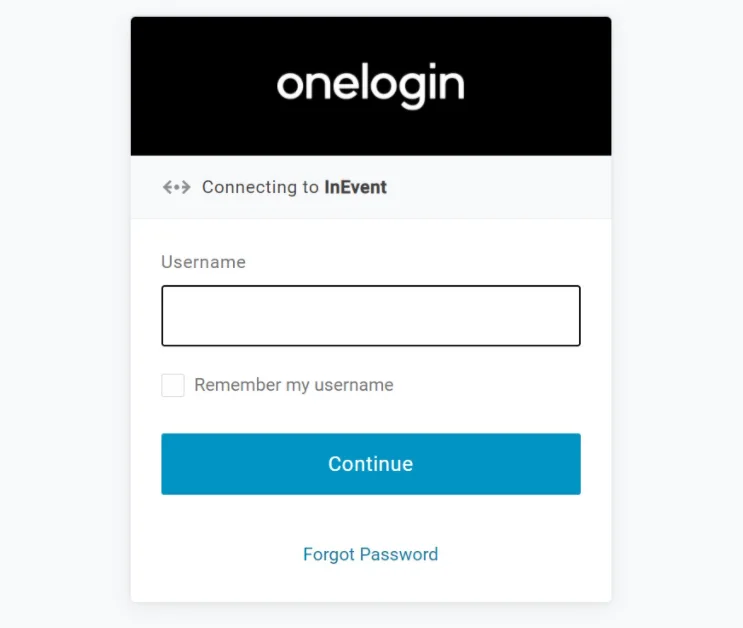

En appuyant sur Se connecter avec ONELOGIN Connexion (en utilisant OneLogin comme exemple de SSO), ils seront dirigés vers le portail SSO pour saisir leurs informations d'identification d'utilisateur, comme indiqué ci-dessous (avec OneLogin comme exemple) :

Une fois la procédure de connexion terminée, ils seront redirigés vers la plateforme InEvent.

Intégrations SSO multiples

Vous pouvez utiliser plusieurs intégrations SSO pour gérer le processus d'autorisation de compte dans votre entreprise et votre événement sur la plateforme InEvent. Pour ce faire, il suffit d'intégrer plusieurs intégrations SSO à partir du niveau d'entreprise et de les paramétrer pour qu'elles s'affichent à partir du niveau souhaité (niveau d'entreprise uniquement, niveau de l'événement uniquement, ou les deux niveaux).

Voici comment se présente l'interface de connexion au niveau de l'entreprise lorsque plusieurs intégrations SSO sont activées et affichées.

Voici comment se présente l'interface de connexion au niveau de l'événement lorsque plusieurs intégrations SSO sont activées et affichées.

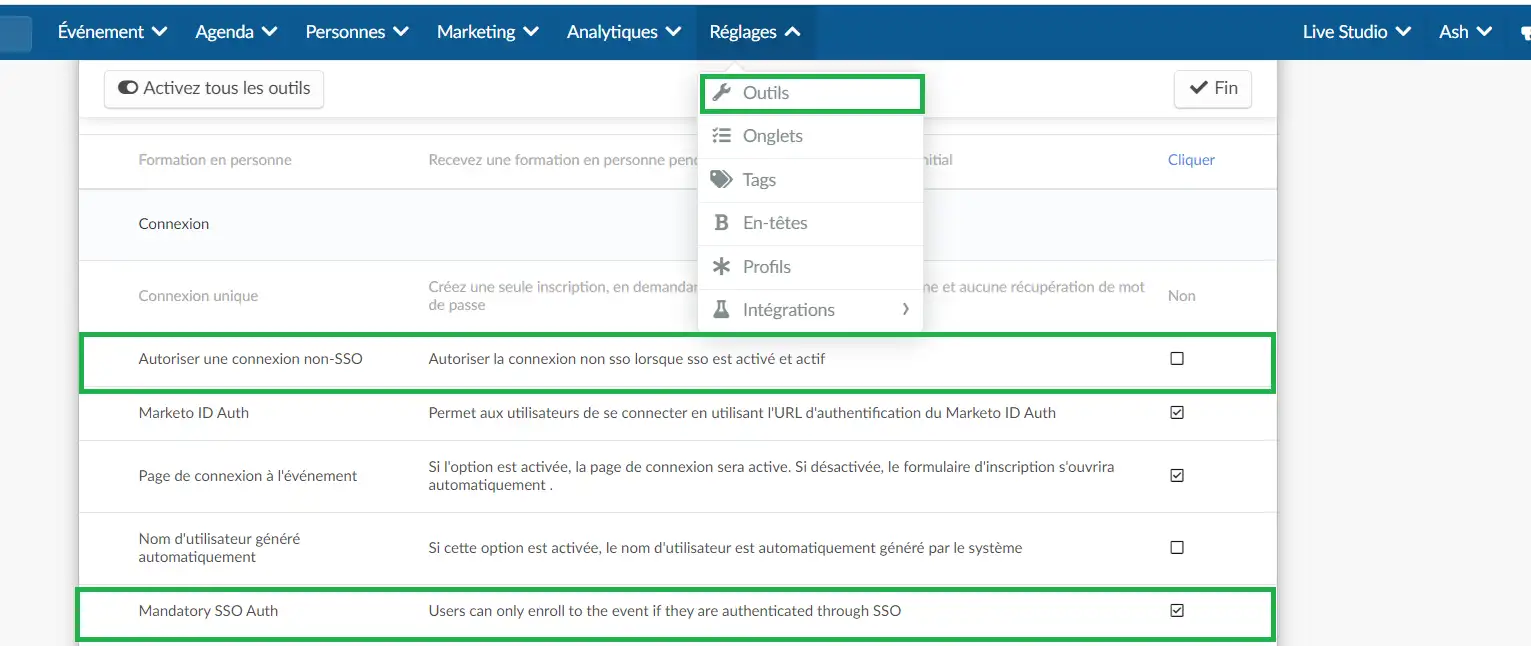

Authentification SSO obligatoire

Après avoir intégré le SSO à InEvent, vous pouvez activer l'outil Authentification SSO obligatoire afin que les utilisateurs ne puissent s'inscrire à votre événement que s'ils sont authentifiés par les méthodes SSO intégrées.

Pour activer l'outil Authentification SSO obligatoire, suivez les étapes ci-dessous :

- Accédez à Réglages > Outils depuis le niveau de l'événement.

- Cliquez sur le bouton Modifier dans le coin supérieur droit de la page.

- Localisez la section Connexion.

- Activez l'authentificatiion SSO obligatoire en cochant la case correspondante.

- Appuyez sur le bouton Fin pour enregistrer vos modifications.

Après avoir effectué les étapes ci-dessus, les utilisateurs verront l'interface de connexion suivante lorsqu'ils accèderont à votre formulaire d'inscription, avec plusieurs répertoires SSO activés à titre d'exemple.

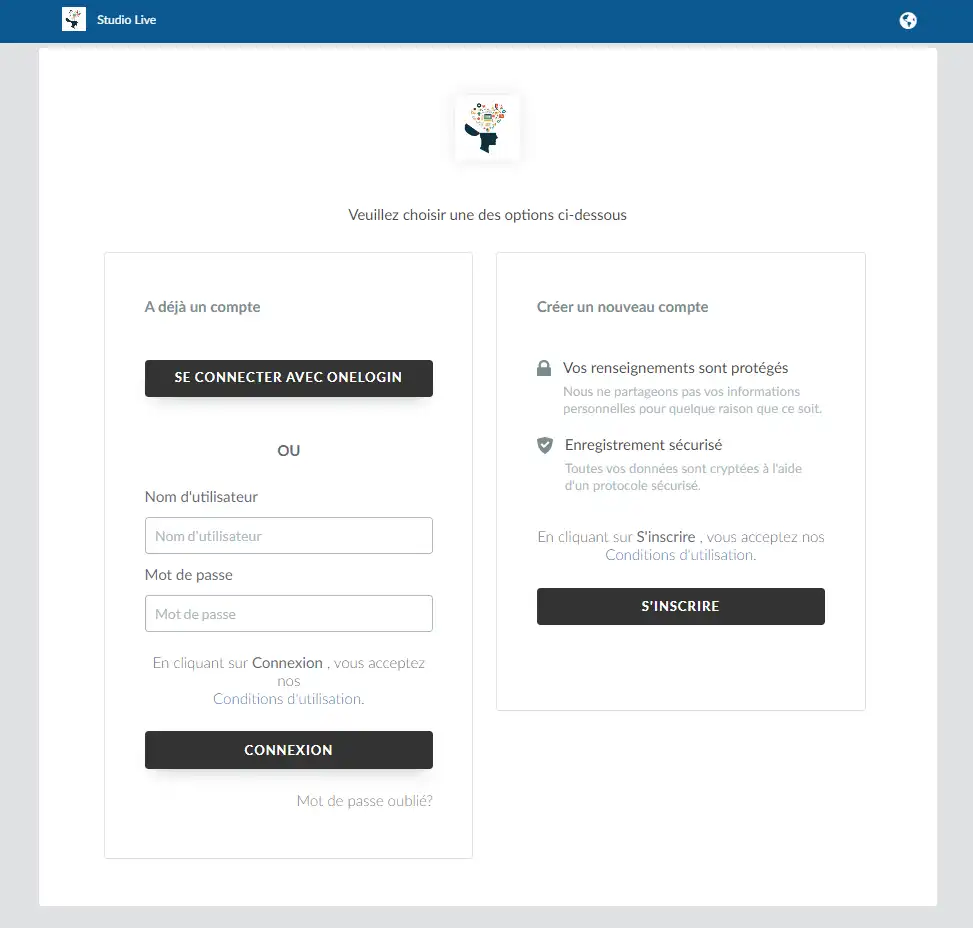

Autoriser une connexion non-SSO

Il est possible d'autoriser une connexion non-SSO lorsque le SSO est activé. Afin d'autoriser une connexion non-SSO, suivez les étapes ci-dessous :

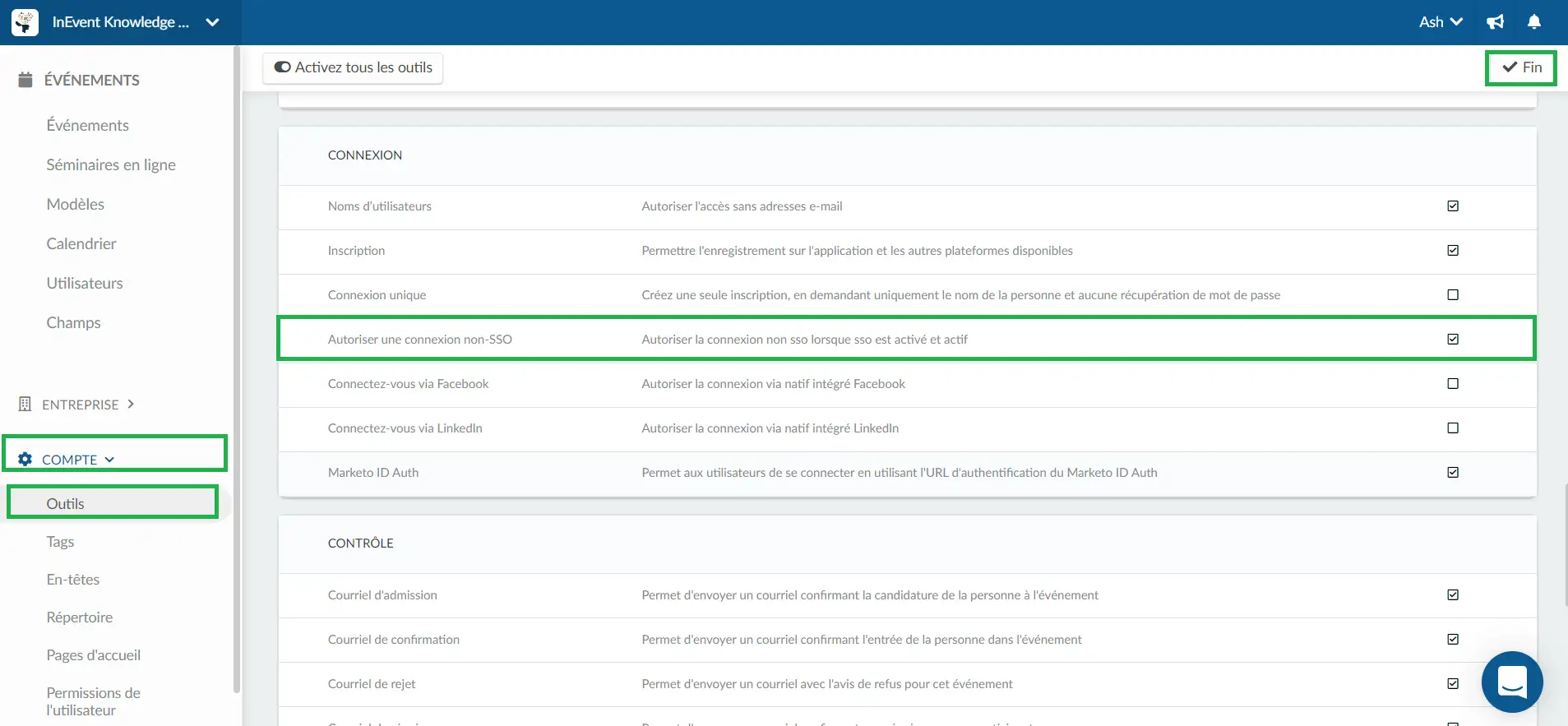

- Naviguez vers Compte > Outils à partir du niveau de l'entreprise.

- Cliquez sur Modifier.

- Localisez Autorisez une connexion non-SSO sous la section Connexion.

- Cochez la case pour activer la fonction.

- Appuyez sur Fin pour enregistrer vos modifications.

Après avoir suivi les étapes ci-dessus, les participants verront l'écran suivant lorsqu'ils se connecteront à votre événement.

Enregistrement automatique avec SSO

Vous pouvez permettre aux utilisateurs qui se connectent à l'aide de SSO d'être automatiquement inscrits à votre événement, même s'ils n'ont pas été ajoutés à la liste des participants de l'événement.

Pour permettre l'enregistrement automatique des utilisateurs qui se connectent à l'aide de SSO, suivez les étapes ci-dessous :

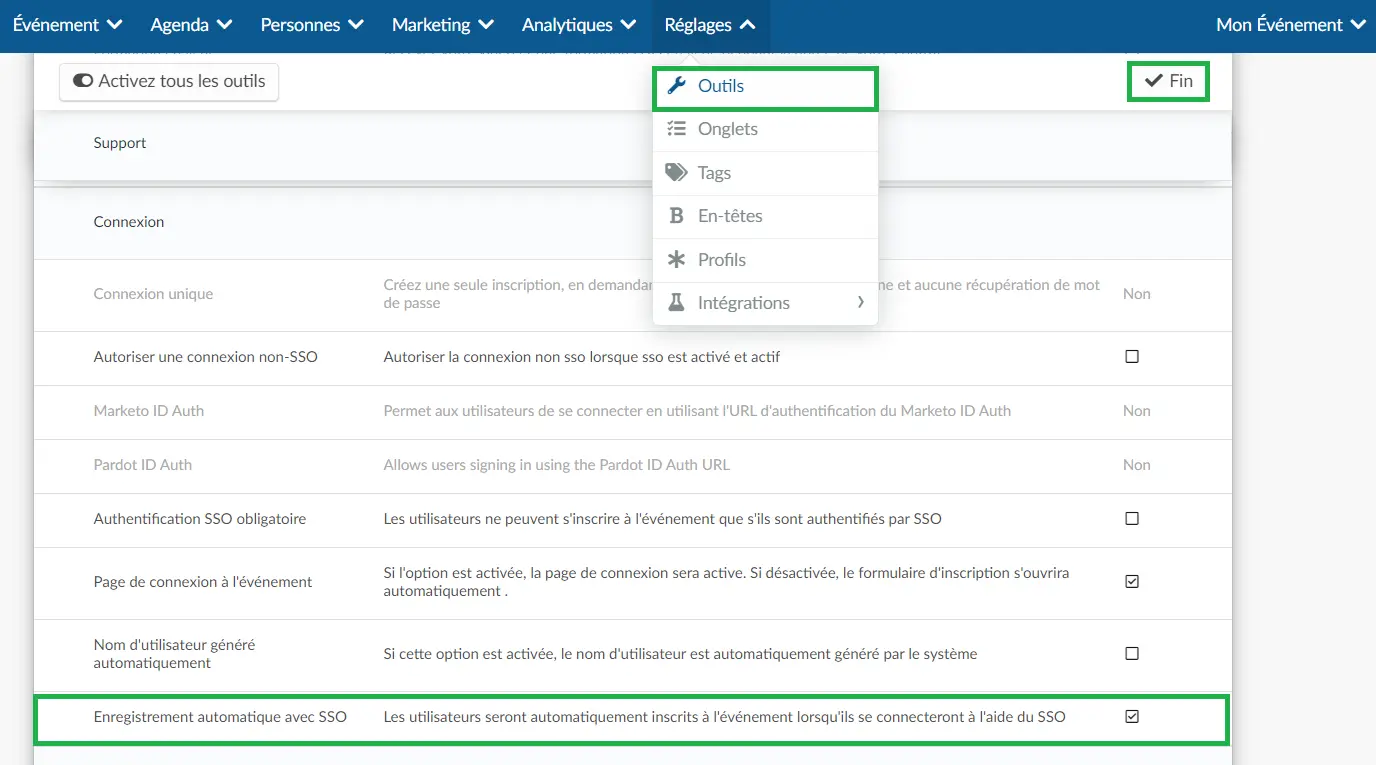

- Naviguez vers Réglages > Outils à partir du niveau de l'événement.

- Cliquez sur Modifier.

- Localisez Enregistrement automatique avec SSO dans la section Connexion.

- Cochez la case pour activer la fonction.

- Appuyez sur Fin pour enregistrer vos modifications.

Après avoir suivi les étapes ci-dessus, les utilisateurs qui se connectent à l'aide du SSO seront automatiquement inscrits à votre événement en tant que participants. Ils seront donc dirigés vers le Virtual Lobby sans avoir à remplir le formulaire d'inscription, même s'ils n'ont pas été ajoutés à la liste des participants à l'événement.